Legion恶意软件自2023年4月首次被报道以来,已经将其攻击范围扩大,现具备侵入SSH服务器的能力,并从Laravel web应用程序中提取额外的AWS专用凭据。近期,在5月24日的博客中,Cado Security的研究者指出,Legion主要针对配置错误的PHP web应用,并试图从中提取云服务的凭据。

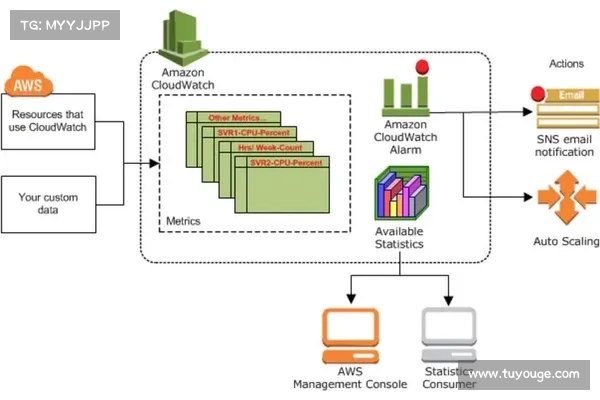

Legion特别针对AWS CloudWatch,这是一项AWS的监控与管理服务,它试图提取AWS凭据。Cado Security的威胁情报研究员Matt Muir表示,如果攻击者成功,取决于被提取凭据的许可,可能会导致未授权访问AWS服务和AWS控制台。

“这可能导致数据盗窃、账户被用作部署额外资源,或账户的资源被用于大规模垃圾邮件活动。” Muir说道。

根据Cado Security研究员在之前的Legion博客中的分析,他们相信此恶意软件由一名位于印尼的个体开发,且其目标是将此工具出售给其他旨在利用云服务进行垃圾邮件活动的攻击者。

白鲸加速器官网“Legion具有极强的机会主义特征,从我们分析的样本来看,似乎并不针对特定行业。” Muir继续说道,“它针对特定的云配置错误,并利用从这一过程获取的凭据获得未授权的云和SMTP服务访问。”

Legion的最新更新,尤其是其针对AWS CloudWatch的特性,标志着这款黑客工具能力的令人担忧的演变。Dasera首席执行官Ani Chaudhuri指出,这一发展标志着网络犯罪分子的攻击范围在不断扩大:他们利用配置错误的web服务器来窃取凭据,并扩展其对云服务的操控。

Chaudhuri解释说,AWS CloudWatch作为云资源和应用的监控服务,若黑客获得未授权访问,就可能干扰操作洞察,导致重大中断甚至安全漏洞。

“安全专业人士需要密切关注这些发展。” Chaudhuri强调,“随着数字环境变得越来越复杂,我们面临的威胁也在进化。转向利用云服务的情况尤其令人担忧,考虑到依赖云技术进行运营的企业快速增长。未授权访问组织的AWS CloudWatch可能导致服务中断、敏感数据被盗和整体安全状况受损,最终造成经济损失、声誉受损以及合规处罚。”

Delinea首席安全科学家Joseph Carson补充道,随着组织将遗留应用和系统迁移到云基础设施,他们仍然在配置错误方面挣扎,使云环境暴露风险,成为网络犯罪分子的易攻目标。

“身份和凭据是主要目标,当攻击者发现许多组织反复犯的共同配置错误时,自动化发现只是时间问题。” Carson表示,“这正是最近对名为Legion的云凭据提取工具更新发生的情况。云服务已成为攻击者寻找方法利用用户身份和凭据的热门选择,允许他们找到更多未授权访问受害者网络的方式。因此,组织优先主动发现这些配置错误至关重要。”

随着Legion恶意软件的持续演变和云服务的普及,各组织需高度重视安全防护,及时识别并修复潜在的配置错误,以防止可能的网络攻击与数据泄露。