随著网络安全威胁不断增加,FIDO2 和单点登录 (SSO) 的组合本应能够确保企业资源的安全访问。然而,如果遇到钓鱼攻击或不安全的 WiFi 热点,则可能会面临中间人攻击 (MitM)。银之月 (Silverfort) 的资深安全研究员 Dor Segal 指出:“一个决心坚定的对手,如果已经入侵了目标的通讯,可以在启动会话 ID 时利用安全缺口。FIDO2 和 SSO 虽然能验证用户身份,但我的研究表明,会话令牌可以在 MitM 攻击中被利用,以获取对受保护资源的访问权限,如 Azure 管理控制台或 Slack 等。”

下方视频中,Segal 与 SC 媒体的 Tom Spring 谈到他在 RSA 大会上所进行的主题为初学者指南:如何绕过现代身份验证方法到 SSO的演讲内容。

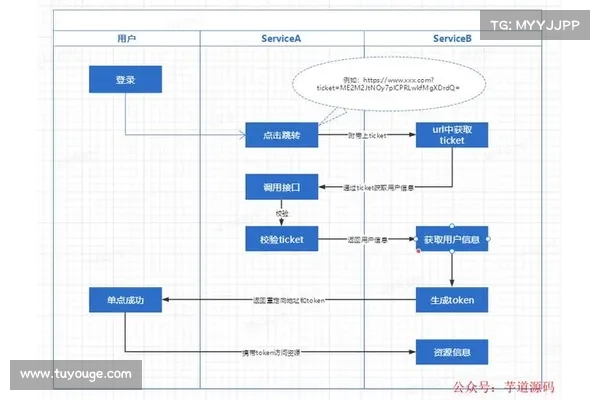

对手必须将自己定位为中间人,并拦截受害者与身份验证服务或 SSO 提供者之间的通信。通常,这是在不安全的 WiFi 网络上、通过受损的网络基础设施或钓鱼攻击等方式实现的。

拦截 SSO 流量:在单点登录过程中,当用户通过身份提供者身份验证例如使用集成了 FIDO2 的企业 SSO时,会生成一个会话令牌并传送到用户的客户端。这个令牌用来证明用户在各个服务中的身份验证状态。

想要获取更即时的 RSA 大会报导,请点击这里。

攻击者可以通过捕获网络流量来拦截这个会话令牌。相关技术可能包括利用 SSL/TLS 漏洞来降低加密强度,或者使用受损的网络设备。

利用会话令牌:一旦攻击者获得会话令牌,他们就可以重播此令牌来冒充用户,获得对用户在各种 Web 应用的未授权访问。这是因为会话令牌充当身份和授权的证明。

在更为复杂的攻击中,对手可以发起刷新令牌请求,这样攻击者就可以保持访问权限。

攻击的持续性:只要刷新令牌有效,攻击就能持续,或者直到用户或系统撤销受损的会话或刷新令牌。这样攻击者就能持续访问用户的应用和数据。

为了减轻攻击的影响,尤其是会话令牌被拦截并重播的情况,实施令牌绑定 (Token Binding) 是一种有效的方法。令牌绑定是一种安全协议,它将安全令牌与 TLS 层绑定将会话及用户的令牌与用户设备及其安全连接的特定属性绑定在一起。

令牌绑定在减轻此类攻击方面有效,但 SSO 提供者必须配置其服务以适应客户端浏览器,例如 Microsoft Edge 和 Google Chrome。这一安全措施为抵御 MitM 攻击增添了一

外网加速器免费

外网加速器免费